Tìm hiểu cách làm thế nào để cấu hình nhanh chóng giải pháp chuyển vùng Roaming giữa các Access Points của Engenius

http://unifi.vn/ho-tro/fast-roaming-on-electron-series-dual-band-access-points-electron-series/i102.html

Dựng “hàng rào” bảo mật cho mạng Wi-Fi không những giúp hạn chế người lạ chiếm dụng băng thông Internet mà còn giúp đảm bảo an toàn dữ liệu của bạn.

Trước tiên, bạn cần đăng nhập vào bộ định tuyến không dây (router) hay thiết bị truy cập không dây (Access Point - AP) - gọi tắt là thiết bị Wi-Fi. Với Router, bạn có thể nhận IP cấp phát từ thiết bị, nhưng với AP, thông thường bạn cần thiết lập địa chỉ IP trên máy tính cùng lớp địa chỉ IP của AP (xem tài liệu đi kèm AP để biết địa chỉ IP mặc định). Sau khi biết địa chỉ IP, tài khoản truy cập thiết bị (username, password), bạn hãy đăng nhập vào thiết bị Wi-Fi.

Thay đổi mật khẩu đăng nhập

Bước đầu tiên, bạn cần thay đổi ngay tài khoản đăng nhập mặc định, thường là admin. Vì nếu người khác biết tài khoản đăng nhập, họ có thể đăng nhập vào thiết bị Wi-Fi và tùy chỉnh các thông số mà bạn đã thiết lập. Chú ý nên đặt mật khẩu dài và phức tạp gồm chữ hoa, thường, số, ký tự đặc biệt. Nếu thiết bị Wi-Fi của bạn hỗ trợ mạng Wi-Fi riêng biệt dành cho khách (guest), bạn cũng nên đặt mật khẩu truy cập Wi-Fi cho mạng Wi-Fi khách này, để khi khách truy cập, thiết bị Wi-Fi sẽ yêu cầu họ nhập mật khẩu truy cập.

Thay đổi mật khẩu đăng nhập

Bước đầu tiên, bạn cần thay đổi ngay tài khoản đăng nhập mặc định, thường là admin. Vì nếu người khác biết tài khoản đăng nhập, họ có thể đăng nhập vào thiết bị Wi-Fi và tùy chỉnh các thông số mà bạn đã thiết lập. Chú ý nên đặt mật khẩu dài và phức tạp gồm chữ hoa, thường, số, ký tự đặc biệt. Nếu thiết bị Wi-Fi của bạn hỗ trợ mạng Wi-Fi riêng biệt dành cho khách (guest), bạn cũng nên đặt mật khẩu truy cập Wi-Fi cho mạng Wi-Fi khách này, để khi khách truy cập, thiết bị Wi-Fi sẽ yêu cầu họ nhập mật khẩu truy cập.

|

| Hình 1: Mã hóa WPA2. |

Ẩn tên mạng (SSID)

Mỗi mạng Wi-Fi đều có một tên mạng (SSID) khác biệt nhau, một số thiết bị Wi-Fi hỗ trợ cùng lúc đến 4 SSID khác nhau. Bạn nên ẩn SSID nhằm tránh người lạ dò tìm và chú ý đến mạng Wi-Fi của bạn. Đây là phương cách bảo mật mạng Wi-Fi ở mức cơ bản nhất.

Bật chế độ mã hóa WPA2

Nếu thiết bị Wi-Fi và các thiết bị truy cập Wi-Fi của bạn (máy tính xách tay, máy tính bảng, điện thoại thông minh,…) đều hỗ trợ mã hóa WPA2, thì bạn nên bật chế độ mã hóa này lên (WPA2 Personal). WPA2 (Wi-Fi Protected Access 2) là chế độ mã hóa Wi-Fi mạnh nhất hiện nay. Nếu bạn sử dụng Wi-Fi trong doanh nghiệp, bạn nên chọn chế độ WPA2 Enterprise, kết hợp xác thực truy cập với máy chủ Radius.

Mỗi mạng Wi-Fi đều có một tên mạng (SSID) khác biệt nhau, một số thiết bị Wi-Fi hỗ trợ cùng lúc đến 4 SSID khác nhau. Bạn nên ẩn SSID nhằm tránh người lạ dò tìm và chú ý đến mạng Wi-Fi của bạn. Đây là phương cách bảo mật mạng Wi-Fi ở mức cơ bản nhất.

Bật chế độ mã hóa WPA2

Nếu thiết bị Wi-Fi và các thiết bị truy cập Wi-Fi của bạn (máy tính xách tay, máy tính bảng, điện thoại thông minh,…) đều hỗ trợ mã hóa WPA2, thì bạn nên bật chế độ mã hóa này lên (WPA2 Personal). WPA2 (Wi-Fi Protected Access 2) là chế độ mã hóa Wi-Fi mạnh nhất hiện nay. Nếu bạn sử dụng Wi-Fi trong doanh nghiệp, bạn nên chọn chế độ WPA2 Enterprise, kết hợp xác thực truy cập với máy chủ Radius.

Bật cơ chế lọc theo địa chỉ MAC

Mỗi thiết bị có thể truy cập mạng đều có địa chỉ MAC (Media Access Control) khác nhau. Mặc dù hiện nay có nhiều công cụ cho phép bạn thay đổi địa chỉ MAC, tuy nhiên nếu bạn kết hợp nhiều phương cách bảo mật Wi-Fi thì người lạ cũng khó lòng truy cập trái phép vào mạng Wi-Fi của bạn. Cơ chế lọc MAC trên thiết bị Wi-Fi giúp bạn dễ dàng kiểm soát các thiết bị truy cập mạng Wi-Fi. Bạn có thể gán các địa chỉ MAC vào danh sách được phép truy cập Wi-Fi hoặc không được phép truy cập mạng Wi-Fi.

Để biết địa chỉ MAC, trên máy tính xách tay chạy Windows 7, nhấn vào trình đơn Start, tại ô Search, nhập chữcmd và nhấn Enter. Sau đó trên cửa sổ lệnh (màu đen) bạn nhập dòng lệnh ipconfig /all, nhấn Enter, bạn sẽ thấy địa chỉ MAC của máy tính. Nếu bạn dùng Mac OS X, mở System Preferences, nhấn Network, chọn Wi-Fi trong danh sách bên trái, nhấn Advanced, hãy chú ý dòng chữ tại ô “Airport ID” or “Wi-Fi ID”. Cách đơn giản hơn, đầu tiên bạn thiết lập thiết bị Wi-Fi không mã hóa (Open), sau đó cho các thiết bị truy cập vào mạng Wi-Fi, lúc này trên thiết bị Wi-Fi bạn sẽ nhìn thấy danh sách các thiết bị truy cập bao gồm địa chỉ IP, địa chỉ MAC.

Mỗi thiết bị có thể truy cập mạng đều có địa chỉ MAC (Media Access Control) khác nhau. Mặc dù hiện nay có nhiều công cụ cho phép bạn thay đổi địa chỉ MAC, tuy nhiên nếu bạn kết hợp nhiều phương cách bảo mật Wi-Fi thì người lạ cũng khó lòng truy cập trái phép vào mạng Wi-Fi của bạn. Cơ chế lọc MAC trên thiết bị Wi-Fi giúp bạn dễ dàng kiểm soát các thiết bị truy cập mạng Wi-Fi. Bạn có thể gán các địa chỉ MAC vào danh sách được phép truy cập Wi-Fi hoặc không được phép truy cập mạng Wi-Fi.

Để biết địa chỉ MAC, trên máy tính xách tay chạy Windows 7, nhấn vào trình đơn Start, tại ô Search, nhập chữcmd và nhấn Enter. Sau đó trên cửa sổ lệnh (màu đen) bạn nhập dòng lệnh ipconfig /all, nhấn Enter, bạn sẽ thấy địa chỉ MAC của máy tính. Nếu bạn dùng Mac OS X, mở System Preferences, nhấn Network, chọn Wi-Fi trong danh sách bên trái, nhấn Advanced, hãy chú ý dòng chữ tại ô “Airport ID” or “Wi-Fi ID”. Cách đơn giản hơn, đầu tiên bạn thiết lập thiết bị Wi-Fi không mã hóa (Open), sau đó cho các thiết bị truy cập vào mạng Wi-Fi, lúc này trên thiết bị Wi-Fi bạn sẽ nhìn thấy danh sách các thiết bị truy cập bao gồm địa chỉ IP, địa chỉ MAC.

|

| Hình 2: Lọc truy cập theo địa chỉ MAC. |

Giới hạn việc cấp phát địa chỉ IP động

Việc cấp phát địa chỉ IP động DHCP (Dynamic Host Configuration Protocol) từ thiết bị Wi-Fi giúp việc kết nối mạng Wi-Fi dễ dàng hơn. Tuy nhiên, để tăng cường khả năng bảo mật mạng Wi-Fi, bạn chỉ nên thiết lập sao cho lượng địa chỉ IP cấp phát tự động vừa đủ số thiết bị được phép truy cập mạng Wi-Fi.

Che giấu mạng với bên ngoài

Cuối cùng, bạn nên thiết lập chức năng chặn các yêu cầu từ bên ngoài (Block WAN Requests) nhằm che giấu mạng của bạn trước người dùng Internet khác, bên ngoài mạng của bạn. Vì nếu không thiết lập chức năng này, người dùng từ bên ngoài mạng có thể sử dụng các công cụ dò tìm địa chỉ IP công cộng (Public IP) trên thiết bị Wi-Fi của bạn, từ đó họ có thể tiến hành các cuộc tấn công xâm nhập.

Khi bạn đã áp dụng các phương thức bảo mật mạng Wi-Fi như hướng dẫn trên, bạn vẫn không nên chủ quan, lơ là trong việc phòng ngừa. Khoảng 2 tuần/lần bạn nên truy cập vào thiết bị Wi-Fi, kiểm tra xem có các bất thường trong các thiết lập Wi-Fi nào không. Mỗi 6 tháng/lần, bạn nên thay đổi mật khẩu truy cập Wi-Fi. Ngoài ra, hãy sử dụng thêm các công cụ, chẳng hạn NetStumbler (www.netstumbler.com), để kiểm tra mạng Wi-Fi.

Việc cấp phát địa chỉ IP động DHCP (Dynamic Host Configuration Protocol) từ thiết bị Wi-Fi giúp việc kết nối mạng Wi-Fi dễ dàng hơn. Tuy nhiên, để tăng cường khả năng bảo mật mạng Wi-Fi, bạn chỉ nên thiết lập sao cho lượng địa chỉ IP cấp phát tự động vừa đủ số thiết bị được phép truy cập mạng Wi-Fi.

Che giấu mạng với bên ngoài

Cuối cùng, bạn nên thiết lập chức năng chặn các yêu cầu từ bên ngoài (Block WAN Requests) nhằm che giấu mạng của bạn trước người dùng Internet khác, bên ngoài mạng của bạn. Vì nếu không thiết lập chức năng này, người dùng từ bên ngoài mạng có thể sử dụng các công cụ dò tìm địa chỉ IP công cộng (Public IP) trên thiết bị Wi-Fi của bạn, từ đó họ có thể tiến hành các cuộc tấn công xâm nhập.

Khi bạn đã áp dụng các phương thức bảo mật mạng Wi-Fi như hướng dẫn trên, bạn vẫn không nên chủ quan, lơ là trong việc phòng ngừa. Khoảng 2 tuần/lần bạn nên truy cập vào thiết bị Wi-Fi, kiểm tra xem có các bất thường trong các thiết lập Wi-Fi nào không. Mỗi 6 tháng/lần, bạn nên thay đổi mật khẩu truy cập Wi-Fi. Ngoài ra, hãy sử dụng thêm các công cụ, chẳng hạn NetStumbler (www.netstumbler.com), để kiểm tra mạng Wi-Fi.

Doanh nghiệp vừa và nhỏ có thể sẽ phải trả giá đắt cho việc không đánh giá đúng mức về vấn đề bảo mật mạng không dây ở nơi làm việc. Sau đây là 7 lý do quan trọng.

Mặc dù việc cài đặt và sử dụng chế độ cá nhân của bảo mật Wi-Fi là khá dễ dàng và đơn giản, song các công ty và tổ chức cần phải sử dụng mức độ bảo mật doanh nghiệp WPA2 (cũng được biết tới với tên gọi 802.11i. Tuy rằng việc này yêu cầu một máy chủ RADIUS (Remote Authentication Dial In User Service – dịch vụ xác thực người dùng truy cập) để tiến hành các xác thực chuẩn 802.1X và việc cài đặt cũng phức tạp hơn vào thời điểm ban đầu, song nó mang lại những tùy chọn bảo mật không dây cao cấp hơn và tiết kiệm được thời gian và tiền bạc trong dài hạn. Để cân nhắc xem có nên chọn chuẩn bảo mật này hay không, các doanh nghiệp hãy thử tham khảo các nguyên nhân được PCW nêu ra dưới đây.

1. Triệt tiêu các nguy cơ tiềm ẩn của việc chia sẻ mật khẩu

Khi sử dụng chế độ cá nhân (Personal mode) mà dân kỹ thuật thường gọi là phương thức chia sẻ mật khẩu trước (Pre-shared Key - PSK) của các chuẩn bảo mật WPA hay WPA2, nó sẽ tạo ra một mật khẩu thống nhất và duy nhất tại thời điểm đó. Mọi người sử dụng mạng không dây đó sẽ dùng chung một mật khẩu này và lưu chúng trên thiết bị kết nối của mình. Do vậy một khi thiết bị kết nối này bị thất thoát hoặc mất cắp, người sở hữu thiết bị có thể sử dụng chúng để kết nối thoải mái vào mạng. Một nguy cơ khác là khi nhân viên chuyển chỗ làm, họ có thể sử dụng mật khẩu này để tiếp tục truy cập vào mạng không dây đó trên những thiết bị khác.

Để phòng tránh điều này, bộ phận quản lý mạng không dây chỉ có cách là thay đổi mật khẩu Wi-Fi mỗi khi có nhân viên nghỉ việc hay có người báo mất thiết bị. Tiếp theo đó là phải thông báo với toàn thể những người dùng còn lại về mật khẩu mới và những người này lại phải nhập lại mật khẩu mới vào thiết bị của họ. Đó là chưa kể đến một vài phiên bản Windows hay một số thiết bị nhất định, người dùng cần phải vào phần lưu mật khẩu để xóa hẳn mật khẩu cũ. Nếu không thì thiết bị sẽ vẫn cố dùng mật khẩu cũ để kết nối. Chắc hẳn người dùng sẽ khá bối rối và bộ phận IT lại có thêm việc để làm.

Chế độ bảo mật doanh nghiệp (Enterprise mode) của WPA hay WPA2 thì cho phép bộ phận quản trị khởi tạo cho mỗi người dùng tài khoản với tên đăng nhập và mật khẩu riêng biệt với phương thức phổ biến PEAP. Với cách làm này, mỗi khi có nhân viên nghỉ việc hay mất thiết bị thì chỉ đơn giản xóa đi quyền truy cập của tài khoản người dùng tương ứng là xong.

Lưu ý với là kể từ Windows Vista trở về sau, mật khẩu Wi-Fi có thể tìm được rất dễ dàng ở phần hồ sơ mạng. Với Windows XP, cũng có công cụ để tìm ra mật khẩu này. Kể cả khi Windows có lưu các thông tin đăng nhập dạng 801.X trong bộ nhớ đệm thì mật khẩu này cũng đã bị mã hóa. Và ngay trong trường hợp có người cố tình giải mã được thì bộ phận quản trị cũng có thể thay đổi mật khẩu này ngay lập tức.

Khi sử dụng chế độ cá nhân (Personal mode) mà dân kỹ thuật thường gọi là phương thức chia sẻ mật khẩu trước (Pre-shared Key - PSK) của các chuẩn bảo mật WPA hay WPA2, nó sẽ tạo ra một mật khẩu thống nhất và duy nhất tại thời điểm đó. Mọi người sử dụng mạng không dây đó sẽ dùng chung một mật khẩu này và lưu chúng trên thiết bị kết nối của mình. Do vậy một khi thiết bị kết nối này bị thất thoát hoặc mất cắp, người sở hữu thiết bị có thể sử dụng chúng để kết nối thoải mái vào mạng. Một nguy cơ khác là khi nhân viên chuyển chỗ làm, họ có thể sử dụng mật khẩu này để tiếp tục truy cập vào mạng không dây đó trên những thiết bị khác.

Để phòng tránh điều này, bộ phận quản lý mạng không dây chỉ có cách là thay đổi mật khẩu Wi-Fi mỗi khi có nhân viên nghỉ việc hay có người báo mất thiết bị. Tiếp theo đó là phải thông báo với toàn thể những người dùng còn lại về mật khẩu mới và những người này lại phải nhập lại mật khẩu mới vào thiết bị của họ. Đó là chưa kể đến một vài phiên bản Windows hay một số thiết bị nhất định, người dùng cần phải vào phần lưu mật khẩu để xóa hẳn mật khẩu cũ. Nếu không thì thiết bị sẽ vẫn cố dùng mật khẩu cũ để kết nối. Chắc hẳn người dùng sẽ khá bối rối và bộ phận IT lại có thêm việc để làm.

Chế độ bảo mật doanh nghiệp (Enterprise mode) của WPA hay WPA2 thì cho phép bộ phận quản trị khởi tạo cho mỗi người dùng tài khoản với tên đăng nhập và mật khẩu riêng biệt với phương thức phổ biến PEAP. Với cách làm này, mỗi khi có nhân viên nghỉ việc hay mất thiết bị thì chỉ đơn giản xóa đi quyền truy cập của tài khoản người dùng tương ứng là xong.

Lưu ý với là kể từ Windows Vista trở về sau, mật khẩu Wi-Fi có thể tìm được rất dễ dàng ở phần hồ sơ mạng. Với Windows XP, cũng có công cụ để tìm ra mật khẩu này. Kể cả khi Windows có lưu các thông tin đăng nhập dạng 801.X trong bộ nhớ đệm thì mật khẩu này cũng đã bị mã hóa. Và ngay trong trường hợp có người cố tình giải mã được thì bộ phận quản trị cũng có thể thay đổi mật khẩu này ngay lập tức.

2. Ngăn chặn việc xem lén thành viên khác

Với chế độ bảo mật Wi-Fi cá nhân, bất kỳ ai có mật khẩu truy cập không dây đều có thể quan sát và truy xuất dữ liệu liên quan đến băng thông của mạng. Hậu quả của nó là kẻ xấu có thể xem được lịch sử duyệt web của các thành viên dùng chung mạng không dây, qua đó có thể tiến hành đánh cắp các thông tin truy nhập tới các trang không mã hóa hay tệ hơn là đánh cắp mật khẩu truy cập e-mail hoặc các các tài khoản mạng xã hội khác.

Với chế độ bảo mật doanh nghiệp - Enterprise mode của mạng không dây, các khóa mã hóa được tạo ra và trao đổi ở chế độ chạy nền nhằm ngăn chặn người dùng giải mã để xem các hoạt động trong mạng không dây của các thành viên khác. Nó hoàn toàn không ảnh hưởng đến việc chia sẻ qua mạng, người dùng vẫn có thể truy cập các thư mục chia sẻ và máy in dùng chung nhưng lại không xem được việc truy cập mạng của các thành viên khác.

Với chế độ bảo mật Wi-Fi cá nhân, bất kỳ ai có mật khẩu truy cập không dây đều có thể quan sát và truy xuất dữ liệu liên quan đến băng thông của mạng. Hậu quả của nó là kẻ xấu có thể xem được lịch sử duyệt web của các thành viên dùng chung mạng không dây, qua đó có thể tiến hành đánh cắp các thông tin truy nhập tới các trang không mã hóa hay tệ hơn là đánh cắp mật khẩu truy cập e-mail hoặc các các tài khoản mạng xã hội khác.

Với chế độ bảo mật doanh nghiệp - Enterprise mode của mạng không dây, các khóa mã hóa được tạo ra và trao đổi ở chế độ chạy nền nhằm ngăn chặn người dùng giải mã để xem các hoạt động trong mạng không dây của các thành viên khác. Nó hoàn toàn không ảnh hưởng đến việc chia sẻ qua mạng, người dùng vẫn có thể truy cập các thư mục chia sẻ và máy in dùng chung nhưng lại không xem được việc truy cập mạng của các thành viên khác.

3. Cho phép ứng dụng nhiều giải pháp bảo mật nâng cao hơn

Khi sử dụng phương thức PEAP của chuẩn 802.1X để cung cấp những mật khẩu riêng biệt, chế độ bảo mật Enterprise mode còn có thể cung cấp thêm các tùy chọn yêu cầu xác thực SSL (X.509) đối với người truy cập khi sử dụng phương thức EAP-TLS. Mặc dù phương thức này sẽ phải cung cấp và cài đặt chứng chỉ trên máy khách song đây là một phương thức bảo mật còn tốt hơn cả mật khẩu. Để nâng độ bảo mật cao hơn nữa, bộ phận quản trị mạng có thể áp dụng thêm các xác thực người dùng cẩn mật hơn như các thông tin cá nhân được lưu trữ trên thẻ thông minh. Khi ấy sẽ cần thêm một thẻ vật lý tương tác với thiết bị truy cập vào mạng 802.1X.

4. Có thể áp dụng quản lý sang cả mạng có dây

Quá trình xác thực của chuẩn không dây 802.1X trong chế độ bảo mật Enterprise được cung cấp bởi máy chủ RADIUS và cũng được sử dụng để xác thực các kết nối hữu tuyến khác của hệ thống mạng. Mặc dù chuẩn 802.1X đơn độc cũng chưa thể cung cấp khả năng mã hóa cho mạng Ethernet nhằm ngăn chặn kẻ xấu rình mò, song nó vẫn yêu cầu cung cấp xác thực về tài khoản đăng nhập trước khi kết nối.

5. Mạng LAN ảo dễ xử lý hơn

Việc áp dụng cơ chế xác thực 802.1X cũng đưa tới cho bộ phận quản trị mạng khả năng gán mã xác thực động cho các thiết bị sử dụng mạng LAN ảo. Ví dụ, thay vì việc gán mã xác thực của những người cùng dùng mạng VLAN vào SSID, bộ phận quản trị có thể tạo ra một ID riêng dành cho mạng LAN ảo này trong máy chủ RADIUS và chúng sẽ được nhập vào mạng VLAN khi đăng nhập với bất kỳ SSID nào bằng tên người dùng thống nhất.

Khi sử dụng phương thức PEAP của chuẩn 802.1X để cung cấp những mật khẩu riêng biệt, chế độ bảo mật Enterprise mode còn có thể cung cấp thêm các tùy chọn yêu cầu xác thực SSL (X.509) đối với người truy cập khi sử dụng phương thức EAP-TLS. Mặc dù phương thức này sẽ phải cung cấp và cài đặt chứng chỉ trên máy khách song đây là một phương thức bảo mật còn tốt hơn cả mật khẩu. Để nâng độ bảo mật cao hơn nữa, bộ phận quản trị mạng có thể áp dụng thêm các xác thực người dùng cẩn mật hơn như các thông tin cá nhân được lưu trữ trên thẻ thông minh. Khi ấy sẽ cần thêm một thẻ vật lý tương tác với thiết bị truy cập vào mạng 802.1X.

4. Có thể áp dụng quản lý sang cả mạng có dây

Quá trình xác thực của chuẩn không dây 802.1X trong chế độ bảo mật Enterprise được cung cấp bởi máy chủ RADIUS và cũng được sử dụng để xác thực các kết nối hữu tuyến khác của hệ thống mạng. Mặc dù chuẩn 802.1X đơn độc cũng chưa thể cung cấp khả năng mã hóa cho mạng Ethernet nhằm ngăn chặn kẻ xấu rình mò, song nó vẫn yêu cầu cung cấp xác thực về tài khoản đăng nhập trước khi kết nối.

5. Mạng LAN ảo dễ xử lý hơn

Việc áp dụng cơ chế xác thực 802.1X cũng đưa tới cho bộ phận quản trị mạng khả năng gán mã xác thực động cho các thiết bị sử dụng mạng LAN ảo. Ví dụ, thay vì việc gán mã xác thực của những người cùng dùng mạng VLAN vào SSID, bộ phận quản trị có thể tạo ra một ID riêng dành cho mạng LAN ảo này trong máy chủ RADIUS và chúng sẽ được nhập vào mạng VLAN khi đăng nhập với bất kỳ SSID nào bằng tên người dùng thống nhất.

6. Thêm nhiều khả năng kiểm soát khác

Khi áp dụng chế độ Personal, tất cả các thành viên sử dụng mạng Wi-Fi đều dùng chung một mật khẩu và bộ phận quản trị không có khả năng xử lý riêng biệt các cá nhân truy cập mạng. Với chế độ bảo mật cấp Enterprise, máy chủ RADIUS có thể cung cấp các thuộc tính hỗ trợ để có thể tùy chọn sử dụng đối với từng cá nhân hay một nhóm người dùng, miễn là họ đăng ký truy nhập bằng mật khẩu riêng của chính mình do bộ phận quản trị cấp.

Các thuộc tính phổ biến mà máy chủ RADIUS hỗ trợ bao gồm tính năng cho phép truy cập chính xác theo thời gian quy định Login-Time, cho phép người dùng truy cập tại các điểm phát sóng cụ thể nào trong mạng Called-Station-ID, hay Calling-Station-ID để xác định chính xác các thiết bị khách có thể được truy cập vào mạng.

7. Hỗ trợ bảo vệ truy cập mạng (Network Access Protection - NAP)

Bên cạnh các thuộc tính hỗ trợ thiết bị khách cơ bản mà máy chủ RADIUS mang lại, bộ phận quản trị còn có thể tận dụng các tính năng bảo vệ truy cập mạng NAP áp dụng bổ trợ cho việc xác thực của 802.1X.

NAP là một công nghệ của Microsoft cho phép người quản trị có thể kiểm soát việc truy cập mạng của người dùng dựa trên độ an toàn của thiết bị người sử dụng. Ví dụ như trước khi cấp đầy đủ quyền truy cập mạng, người quản trị sẽ kiểm tra xem hệ điều hành và các chương trình chống virus của thiết bị truy cập đã được cập nhật hay chưa, tường lửa cá nhân đã được thiết lập chưa hay các tùy chọn bảo mật khác theo yêu cầu của tổ chức.

Bên cạnh các thuộc tính hỗ trợ thiết bị khách cơ bản mà máy chủ RADIUS mang lại, bộ phận quản trị còn có thể tận dụng các tính năng bảo vệ truy cập mạng NAP áp dụng bổ trợ cho việc xác thực của 802.1X.

NAP là một công nghệ của Microsoft cho phép người quản trị có thể kiểm soát việc truy cập mạng của người dùng dựa trên độ an toàn của thiết bị người sử dụng. Ví dụ như trước khi cấp đầy đủ quyền truy cập mạng, người quản trị sẽ kiểm tra xem hệ điều hành và các chương trình chống virus của thiết bị truy cập đã được cập nhật hay chưa, tường lửa cá nhân đã được thiết lập chưa hay các tùy chọn bảo mật khác theo yêu cầu của tổ chức.

Lời khuyên

Mặc dù các máy chủ RADIUS là không miễn phí, phần cứng và phần mềm phụ trợ cũng có giá hàng ngàn USD, thậm chí cũng có các giải pháp kinh tế hơn cho các mạng vừa và nhỏ song đừng để chúng ngăn cản doanh nghiệp bạn áp dụng chuẩn bảo mật mạng không dây Enterprise.

Trước hết hãy kiểm tra xem có máy chủ hay máy tính nào trong mạng có thể cung cấp được các tính năng của máy chủ RADIUS. Ví dụ như đối với Windows Server, bộ phận quản trị có thể dùng Internet Authentication Service (IAS) tích hợp sẵn trong Windows Server 2003 R2 hay dùng Network Policy Server (NPS) vốn đã tích hợp vào các phiên bản Windows Server 2008 và sau này.

Nếu như không muốn tự điều hành một máy chủ RADIUS của riêng mình, doanh nghiệp có thể chọn các dịch vụ điện toán đám mây có hỗ trợ xác thực theo chuẩn 802.1X qua internet.

Với hệ điều hành (vẫn còn) rất phổ biến Windows XP, bộ phận quản trị mạng cần tiến hành thiết lập các cài đặt xác thực theo chuẩn 802.1X trước khi áp dụng chuẩn bảo mật Enterprise đối với mạng không dây. Đối với các phiên bản hệ điều hành Windows kể từ Vista trở đi, người quản trị chỉ cần nhập vào tài khoản và mật khẩu đăng nhập vào là có thể tiến hành thiết lập được ngay. Khả năng này cũng áp dụng cho các thiết bị di động và các hệ điều hành khác kiểu như iOS hay Android.

Đối với các trường hợp cần thiết lập xác thực theo chuẩn 802.1X trước nhằm đảm bảo các tiêu chuẩn bảo mật nhất định khi cấu hình cũng như cung cấp các chứng chỉ sử dụng EAP-TLS, áp dụng chế độ Enterprise hoàn toàn có thể xử lý được. Đối với các thiết bị sử dụng tên miền dùng chung, bộ phận quản trị vẫn có thể cung cấp hồ sơ mạng thông qua Group Policy. Hoặc cũng có thể sử dụng công cụ dòng lệnh để đẩy các thiết lập này xuống máy người dùng. Họ cũng có thể sử dụng công cụ của bên thứ ba như phần mềm SU1X 802.1X Configuration Deployment Tool miễn phí. Nếu muốn có các ứng dụng chất lượng cao hơn, bộ phận quản trị có thể xem xét các phần mềm có phí như Xpressconnect hay ClearPass QuickConnect.

Trong quá khứ, việc áp dụng chuẩn xác thực 802.1X có thể bị bỏ qua vì các thiết bị cũ chỉ hỗ trợ chuẩn bảo mật WEP hoặc chế độ PSK của WPA mà thôi. Các doanh nghiệp ở tình trạng này cần xem xét cập nhật phần mềm hỗ trợ chuẩn xác thwucj 802.1X càng sớm càng tốt hoặc tìm cách nâng cấp thiết bị mạng không dây ngay. Nếu chưa làm được điều đó, hãy xem xét việc tạo ra các SSID riêng biệt với chế độ PSK trong WPA/WPA2 đối với tất cả các thiết bị chưa hỗ trợ 802.1X.

Mặc dù các máy chủ RADIUS là không miễn phí, phần cứng và phần mềm phụ trợ cũng có giá hàng ngàn USD, thậm chí cũng có các giải pháp kinh tế hơn cho các mạng vừa và nhỏ song đừng để chúng ngăn cản doanh nghiệp bạn áp dụng chuẩn bảo mật mạng không dây Enterprise.

Trước hết hãy kiểm tra xem có máy chủ hay máy tính nào trong mạng có thể cung cấp được các tính năng của máy chủ RADIUS. Ví dụ như đối với Windows Server, bộ phận quản trị có thể dùng Internet Authentication Service (IAS) tích hợp sẵn trong Windows Server 2003 R2 hay dùng Network Policy Server (NPS) vốn đã tích hợp vào các phiên bản Windows Server 2008 và sau này.

Nếu như không muốn tự điều hành một máy chủ RADIUS của riêng mình, doanh nghiệp có thể chọn các dịch vụ điện toán đám mây có hỗ trợ xác thực theo chuẩn 802.1X qua internet.

Với hệ điều hành (vẫn còn) rất phổ biến Windows XP, bộ phận quản trị mạng cần tiến hành thiết lập các cài đặt xác thực theo chuẩn 802.1X trước khi áp dụng chuẩn bảo mật Enterprise đối với mạng không dây. Đối với các phiên bản hệ điều hành Windows kể từ Vista trở đi, người quản trị chỉ cần nhập vào tài khoản và mật khẩu đăng nhập vào là có thể tiến hành thiết lập được ngay. Khả năng này cũng áp dụng cho các thiết bị di động và các hệ điều hành khác kiểu như iOS hay Android.

Đối với các trường hợp cần thiết lập xác thực theo chuẩn 802.1X trước nhằm đảm bảo các tiêu chuẩn bảo mật nhất định khi cấu hình cũng như cung cấp các chứng chỉ sử dụng EAP-TLS, áp dụng chế độ Enterprise hoàn toàn có thể xử lý được. Đối với các thiết bị sử dụng tên miền dùng chung, bộ phận quản trị vẫn có thể cung cấp hồ sơ mạng thông qua Group Policy. Hoặc cũng có thể sử dụng công cụ dòng lệnh để đẩy các thiết lập này xuống máy người dùng. Họ cũng có thể sử dụng công cụ của bên thứ ba như phần mềm SU1X 802.1X Configuration Deployment Tool miễn phí. Nếu muốn có các ứng dụng chất lượng cao hơn, bộ phận quản trị có thể xem xét các phần mềm có phí như Xpressconnect hay ClearPass QuickConnect.

Trong quá khứ, việc áp dụng chuẩn xác thực 802.1X có thể bị bỏ qua vì các thiết bị cũ chỉ hỗ trợ chuẩn bảo mật WEP hoặc chế độ PSK của WPA mà thôi. Các doanh nghiệp ở tình trạng này cần xem xét cập nhật phần mềm hỗ trợ chuẩn xác thwucj 802.1X càng sớm càng tốt hoặc tìm cách nâng cấp thiết bị mạng không dây ngay. Nếu chưa làm được điều đó, hãy xem xét việc tạo ra các SSID riêng biệt với chế độ PSK trong WPA/WPA2 đối với tất cả các thiết bị chưa hỗ trợ 802.1X.

PC World VN, 05/2014

RB2011iLS là dòng sản phẩm đầu tiên của Mikrotik được thiết kế với thêm một cổng cắm SFP với khả năng truyền tải SFP Gigabit, giải pháp lý tưởng cho triển khai FTTH (Fiber To The Home) và bắt mắt, giá thành rẻ, tính năng phong phú thích hợp cho các doanh nghiệp vừa và nhỏ, Văn phòng, trường học, Khách sạn, ...

• Đặc biệt thiết bị này còn dùng để quản lý truy cập mạng (HotSpot Gateway) có dây hoặc không dây tại những nơi có mạng Công cộng.

• Đặc biệt thiết bị này còn dùng để quản lý truy cập mạng (HotSpot Gateway) có dây hoặc không dây tại những nơi có mạng Công cộng.

Ứng dụng

• RouterBOARD, RB750 là router nhỏ gọn với hộp vỏ case plastic bền và bắt mắt, giá thành rẻ, tính năng phong phú thích hợp cho các hộ gia đình, cửa hàng, doanh nghiệp nhỏ, ...

• Đặc biệt thiết bị này còn dùng để quản lý truy cập mạng (HotSpot Gateway) có dây hoặc không dây tại những nơi có mạng Công cộng.

• RouterBOARD, RB750 là router nhỏ gọn với hộp vỏ case plastic bền và bắt mắt, giá thành rẻ, tính năng phong phú thích hợp cho các hộ gia đình, cửa hàng, doanh nghiệp nhỏ, ...

• Đặc biệt thiết bị này còn dùng để quản lý truy cập mạng (HotSpot Gateway) có dây hoặc không dây tại những nơi có mạng Công cộng.

Đặc tả

• CPU nominal frequency : 400MHz

• RAM : 32 MB

• Ethernet ports 10/100 : 5 port

• Max Power consumption: 2.5W

• Phụ kiện: Nguồn Adater 10 - 28V

• Hổ trợ nhiều giao thức định tuyến : IPv4 là RIP v1/v2, OSPF v2, BGP v4 hoặc với IPv6 như Ripng, OSPFv3, và BGP.

• Firewall với tính năng: NAT, UPnP, QoS,..lọc thông qua địa chỉ IP, lớp mạng, các port hoặc giao thức IP, các thông tin phù hợp lớp 7.

• Chức năng HotSpot Gateway giúp việc quản lý truy cập mạng,tùy chọn hình thức truy cập, quảng cáo bằng trang chào... • Web Proxy : HTTP, Transparent, SOCKs,...

• VPN: IPsec,VLAN chuẩn 802.1Q, tạo nhiều VLAN ảo , hổ trợ tính năng EoIP,.. • QoS: Kiểm soát băng thông,, thiết lập cơ chế kiểm soát tốc độ, cấu hình luu lượng. • Công cụ hổ trợ: Ping, tracer route, RADIUS client and server, Telnet, SSH... • MPLS : Static Label binding cho IPv,RSVP Traffic Engineering tunnels, Tự động phát hiện và báo hiệu dựa trên VPLS MP-BGP,MP-BGP dựa trên MPLS IP VPN.

• CPU nominal frequency : 400MHz

• RAM : 32 MB

• Ethernet ports 10/100 : 5 port

• Max Power consumption: 2.5W

• Phụ kiện: Nguồn Adater 10 - 28V

• Hổ trợ nhiều giao thức định tuyến : IPv4 là RIP v1/v2, OSPF v2, BGP v4 hoặc với IPv6 như Ripng, OSPFv3, và BGP.

• Firewall với tính năng: NAT, UPnP, QoS,..lọc thông qua địa chỉ IP, lớp mạng, các port hoặc giao thức IP, các thông tin phù hợp lớp 7.

• Chức năng HotSpot Gateway giúp việc quản lý truy cập mạng,tùy chọn hình thức truy cập, quảng cáo bằng trang chào... • Web Proxy : HTTP, Transparent, SOCKs,...

• VPN: IPsec,VLAN chuẩn 802.1Q, tạo nhiều VLAN ảo , hổ trợ tính năng EoIP,.. • QoS: Kiểm soát băng thông,, thiết lập cơ chế kiểm soát tốc độ, cấu hình luu lượng. • Công cụ hổ trợ: Ping, tracer route, RADIUS client and server, Telnet, SSH... • MPLS : Static Label binding cho IPv,RSVP Traffic Engineering tunnels, Tự động phát hiện và báo hiệu dựa trên VPLS MP-BGP,MP-BGP dựa trên MPLS IP VPN.

Router Wifi Buffalo WAPS-AG300H-AP

AirStation Pro™ WAPS-AG300H offers high-speed 11n wireless network and Gigabit wired network experience that is ideal for large network traffic environment such as offices and educational facilities. With features such as 802.3af PoE unit compatibility, energy efficient features, multiple SSID functionality,and various installation options, the WAPS-AG300H support users looking for speed, functionality and efficiency.

802.3af compliant PoE unit compatible

Compliant with IEEE802.3af Power over Ethernet, the WAPS-AG300H can be powered with 802.3af PoE unit.If you have an existing 802.3af PoE unit, it is possible to replace your existing wireless access point with the WAPS-AG300H, reducing both the cost and hassle.

Energy efficient features

Our newly engineered hardware is capable to provide many energy efficient features for eco-minded customers.

Intelligent Power Control

An energy conservation feature that monitors the activity status of each port to greatly reduce the total power consumed. It determines the on/off status of each PCs connected to the LAN port or the length of the LAN cable, and limit the power supply according to the situation.

Intelligent Power Control

An energy conservation feature that monitors the activity status of each port to greatly reduce the total power consumed. It determines the on/off status of each PCs connected to the LAN port or the length of the LAN cable, and limit the power supply according to the situation.

LED on/off feature

LED can be turned off to reduce power consumption.

LED can be turned off to reduce power consumption.

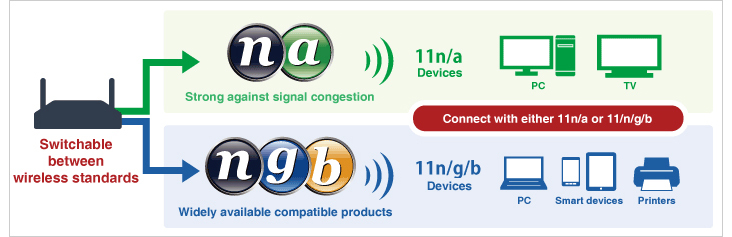

Switchable 11n/a and 11n/g/b wireless connections

Ideal for offices which requires multiple PC access and large file transfers, the WAPS-AG300H can switch between 11n/a and 11n/g/b. This allows user to choose the best wireless standard depending on the wireless device or user environment.

1000BASE-T port maximize 11n advantage

The WAPS-AG300H has two 1000BASE-T LAN ports, capable of transferring data through the wired LAN network with speed up to 1Gbps. This allows fast data communication between Gigabit-enabled device throughout your office.

Combine with RADIUS server for stronger security

By combining the WAPS-AG300H and RADIUS (authentication) server, the WAPS-AG300H can function under the IEEE802.1x/EAP authentication protocol network. The RADIUS server manages authorized user information of the network, preventing unauthorized access from joining the network

Multiple SSID

Compatible with multiple SSID, the WAPS-AG300H is capable of setting multiple SSID (wireless VLAN),allowing separate authentication and encryption protocol to be set to each individual SSIDs.The WAPS-AG300H is also compatible with 802.1Q tagged VLAN. With the combination of 802.1Q compatible ethernet switch, building seamless wired and wireless VLAN environment is possible.Both 2.4GHz and 5GHz bandwith can have up to 5 SSIDs per bandwidth.

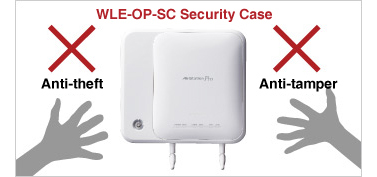

Various installation options available

The WAPS-AG300H comes with a ceiling-mounting screws and wall-mounting screws.There are other installation options available, such as the BS-MGK-A Magnet Kit (sold separately) for installation onto a steel wall, or the WLE-OP-SC Security Case (sold separately) for added protection from unexpected tampering or theft. The WLE-OP-SC is also compatible with the Kensington lock system.

Backup and restore settings

Backing up and restoring settings of WAPS-AG300H can be done through the web administrative interface or a USB device connected on the WAPS-AG300H. This allows quick replace and restore of the access point if there are any issues with it that needs immediate replacement.

Compatible with basic wireless LAN functions

- WEP(64/128bit), IEEE802.1x/EAP, WPA/WPA2-PSK and WPA/WPA2-EAP compatible

- STA separator and SSID separator compatible

- SNMP compatible

- QoS/WMM support

- STA separator and SSID separator compatible

- SNMP compatible

- QoS/WMM support

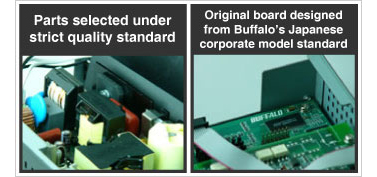

Provides 3 years warranty

In order to provide stable network environment, reliability of network device is a key factor.Buffalo's original corporate model quality standard requires selection of highly reliable parts and strict product development, pursuing for product's durability and longevity.As a result, Buffalo is able to provide 3 years warranty on this WAPS-AG300H.

RoHS compliant

The WAPS-AG300H is a RoHS compliant product.

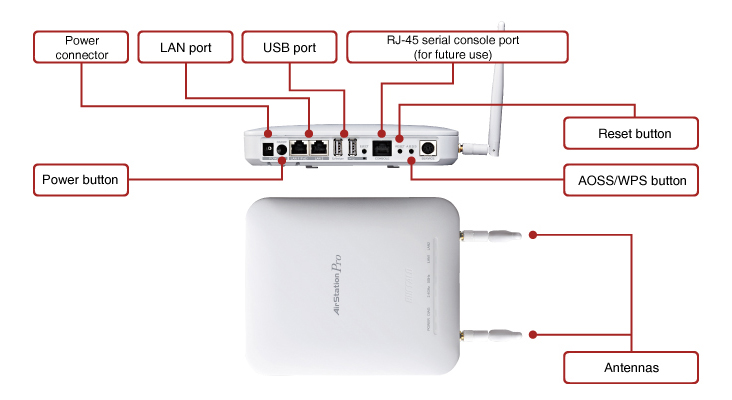

Hardware Overview

Dimensions

*Values are in milimeters.

Đăng ký:

Bài đăng (Atom)

Đăng nhận xét